Intel i 5000 bajtova u sekundi koji cure napadaču…

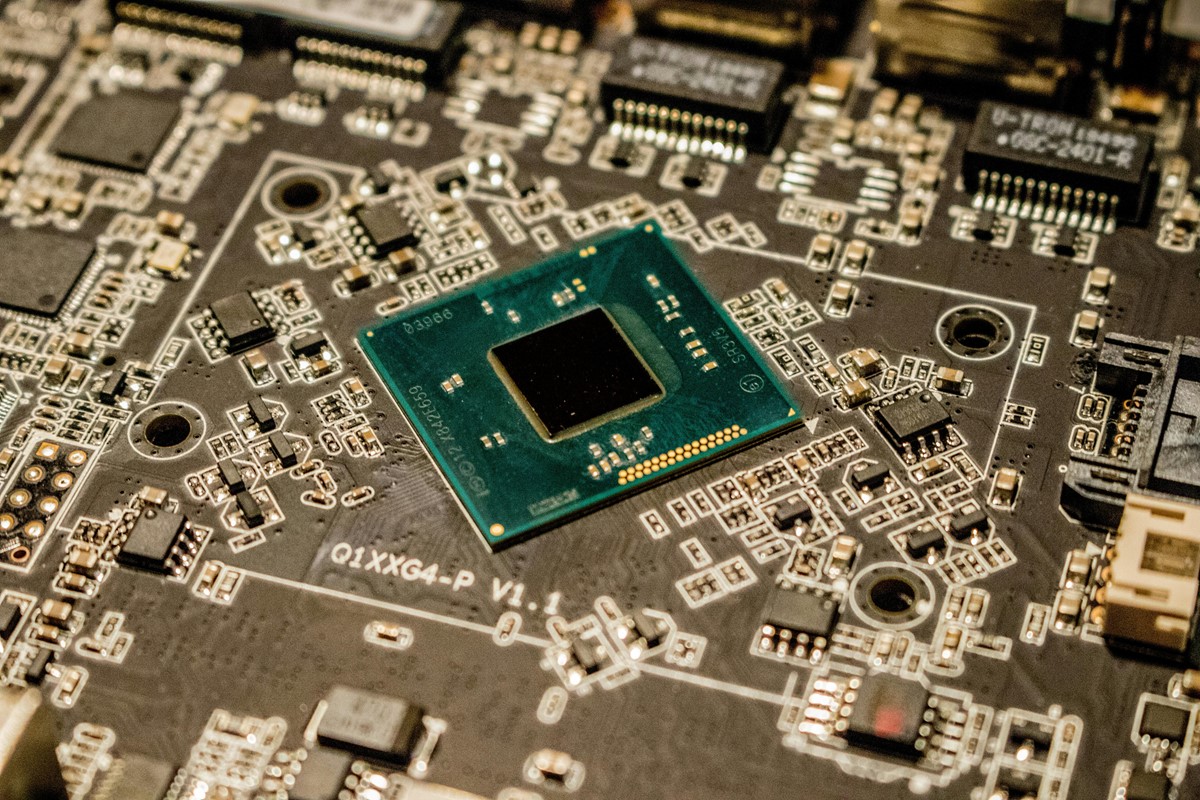

Sigurnosni propust u Intelovim procesorima omogućuje napadačima čitanje memorije s dijeljenih procesora. Ranjivost je dobila ime "Branch Privilege Injection"

Znanstvenici s ETH Zurich otkrili su sigurnosni propust u Intelovim procesorima koja omogućuje napadačima čitanje privatne memorije s dijeljenih procesora. Ranjivost, nazvana "Branch Privilege Injection" (BPI), iskorištava nanosekunde vremenske rupe u logici predviđanja procesora.

Propust je povezan sa spekulativnim izvršavanjem, tehnikom koja pomaže procesorima raditi brže predviđanjem sljedećih koraka. Koristeći posebno dizajnirane sekvence instrukcija, napadači mogu zaobići sigurnosne granice između korisnika koji dijele isti procesor i postupno čitati cijeli sadržaj memorije.

Problem utječe na sve Intel procesore proizvedene u posljednjih šest godina, od osobnih računala i prijenosnika do poslužitelja u podatkovnim centrima. Propust omogućuje ponavljanje napada velikom brzinom, izvlačeći sadržaj memorije bajt po bajt do konačne brzine od nešto preko 5000 bajtova u sekundi, što je dovoljno za izvlačenje kriptoključeva, lozinki i drugih osjetljivih sigurnosnih podataka, ali ne i kompletnih dokumenata.

Takozvani BPRC (Branch Predictor Race Conditions) pojavljuju se tijekom kratkog perioda od nekoliko nanosekundi kada procesor prebacuje između izračuna predviđanja za dva korisnika s različitim dozvolama. Probijanje ugrađenih zaštitnih barijera između korisnika, poznatih kao privilegije, moguće je jer dozvole za pojedine aktivnosti nisu pohranjene istovremeno s izračunima. Posebnim ulazima moguće je uzrokovati dvosmislenost u slijedu događaja prilikom promjene korisnika, što rezultira netočnom dodjelom privilegija.

Ranjivost je otkrivena u rujnu 2024. godine. Iako je Intel implementirao zaštitne mjere za osiguranje svojih procesora, postoje indikacije da je problem fundamentalne fizikalne prirode i nije ga moguće posve softverski riješiti ažuriranjeem mikrokoda procesora, što se može učiniti putem BIOS-a ili ažuriranja operativnog sustava.

Ova ranjivost nije prva otkrivena u spekulativnim CPU tehnologijama uvedenim sredinom 1990-ih, pa oni s boljim sjećanjem znaju da su 2017., Spectre i Meltdown bile su prve dvije ranjivosti ove vrste koje su dospjele u naslove, a nove varijante pojavljuju se redovito.

Polazišna točka za otkriće nove klase ranjivosti bio je rad koji je uslijedio nakon istraživanja Retbleed ranjivosti.

(Koga zanima vremenska razlika intrinzična signalima u diskretnim poluvodičkim krugovima može pogledati donji video kao početnicu koja objašnjava problematiku).